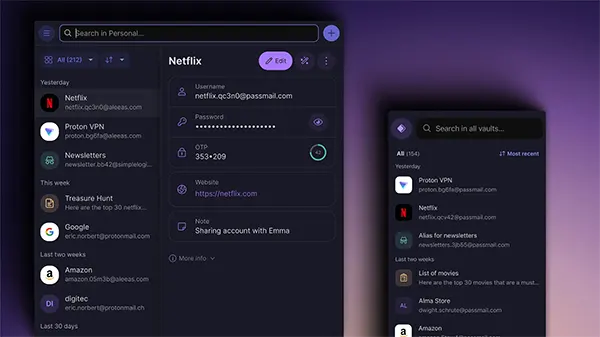

Proton Pass (Android/iOS): En 2025-anmeldelse af en adgangskodeadministrator bygget til passkeys og reel sikkerhed

Adgangskoder er stadig årsag til de fleste kontoovertagelser, men 2025 er også året, hvor passkeys endelig føles som en naturlig del af hverdags-login. Proton Pass er en privatlivsfokuseret adgangskodeadministrator, der understøtter adgangskoder, passkeys og krypterede noter, samtidig med at den forsøger at sikre, at udbyderen ikke selv kan tilgå dine data. I denne anmeldelse fokuserer jeg på det, der betyder noget i praksis på Android og iOS: skift fra indbyggede administratorer, hvordan passkeys fungerer på tværs af enheder, og hvad sikkerhedsmodellen reelt beskytter dig imod.

Skift fra Google Password Manager eller iCloud Keychain: Hvad er nemt, og hvad er ikke

Hvis du flytter fra Google Password Manager, er migrationen som regel enkel, fordi eksport af gemte login fra Google/Chrome er en velkendt proces. Efter import er det vigtigste praktiske skridt at rydde op i dubletter og rette poster med forældede URL’er, fordi autofyld afhænger meget af korrekt matchning af websider. Mange undervurderer, hvor mange gamle login de har gemt gennem årene, før de ser det hele samlet i én boks.

For brugere af iCloud Keychain føles overgangen ofte mindre direkte. Eksport af Keychain-adgangskoder kræver typisk en Mac, og Apples økosystem er designet til at gøre adgangskodelagring mest gnidningsfri inde i Apple-enheder. Når login først er importeret, fungerer Proton Pass stabilt, men det kan føles mindre “usynligt” end Keychain, fordi du oftere interagerer med tredjeparts autofyld-prompter.

Den vigtigste fordel ved Proton Pass ved et skifte er fleksibilitet på tværs af økosystemer. Hvis du bruger både Android og iOS, eller kombinerer Apple-hardware med Windows/Linux, kan én krypteret boks give mindre forvirring og lavere risiko for at blive låst ude. Skiftet giver bedst mening, når du ønsker ensartethed og mere kontrol frem for at jonglere flere administratorer, der ikke fungerer optimalt sammen.

Autofyld på Android og iOS: De små detaljer, der afgør, om du bliver hængende

Autofyld er den funktion, der afgør, om en adgangskodeadministrator bliver en del af din rutine. På Android integrerer Proton Pass med systemets autofyld-tjeneste, så den kan foreslå login i både browsere og apps. Den fungerer bedst, når dine gemte poster er ryddelige: ét login pr. tjeneste, korrekte webadresser og ingen dubletter, der kæmper om prioritet.

På iOS bruger Proton Pass Apples autofyld-framework, som er stabilt, men mindre “automatisk” end iCloud Keychain. Du ser typisk en prompt, godkender med Face ID eller Touch ID og udfylder derefter login. Det er pålideligt, men kan føles som et ekstra trin, hvis du er vant til, at Apples standardløsning gør det hele næsten uden synlig interaktion.

Et praktisk råd for at undgå irritation er først at rydde op i de login, du bruger mest—e-mail, bank, arbejdsredskaber, shopping og sociale konti. Når de vigtigste poster er korrekte, bliver autofyld mere glidende, og du undgår at skulle vælge mellem flere næsten ens gemte muligheder.

Passkeys i 2025: Sådan håndterer Proton Pass passwordless login på mobil

Passkeys er skabt til at fjerne genbrug af adgangskoder og gøre phishing markant sværere. I 2025 understøtter flere store tjenester passkeys, men oplevelsen varierer stadig afhængigt af, hvordan en side har implementeret dem, og hvilken browser du bruger. Proton Pass understøtter passkeys på Android og iOS samt via en browserudvidelse, hvilket er vigtigt, fordi mange opretter passkeys på desktop, men forventer at kunne bruge dem på mobilen uden friktion.

Proton Pass behandler passkeys som en kernefunktion frem for et ekstra tilvalg. Du kan oprette en passkey til en kompatibel tjeneste, gemme den sikkert i din boks og bruge den til at logge ind uden at skrive en adgangskode. For konti, der ofte er mål—din primære e-mail, shoppingtjenester, rejsekonti og betalingsrelaterede apps—kan dette mindske risikoen for credential stuffing og almindelige phishing-forsøg.

Det er stadig vigtigt at forstå, hvad passkeys løser, og hvad de ikke løser. Passkeys reducerer risikoen ved stjålne adgangskoder og falske login-sider, men de beskytter dig ikke, hvis din enhed er kompromitteret, eller hvis dine gendannelsesmetoder er svage. Med andre ord løfter passkeys sikkerhedsniveauet, men du har stadig brug for god enheds- og kontohygiejne.

Passkeys på tværs af enheder: Den virkelige situation de fleste går op i

Det praktiske spørgsmål er, om en passkey oprettet på én enhed også fungerer problemfrit på andre. Proton Pass forsøger at gøre dette lettere ved at lade passkeys blive gemt og synkroniseret i en krypteret boks, så du ikke tvinges til at blive i ét producent-økosystem. Det er især nyttigt, hvis du blander Android og iOS, eller bruger flere computere og browsere.

Der kan dog stadig være forskelle, fordi ikke alle kombinationer af websites og browsere opfører sig ens. Den mest sikre fremgangsmåde er at oprette passkeys til dine vigtigste tjenester, teste dem på både mobil og desktop og beholde mindst én sikker fallback—f.eks. authenticator-baseret 2FA eller gendannelseskoder gemt sikkert.

Hvis du kommer fra iCloud Keychain, kan denne fleksibilitet være et af de stærkeste argumenter for Proton Pass. Apples passkey-integration er fremragende på Apple-enheder, men bliver mindre praktisk, når du bevæger dig uden for det miljø. Proton Pass er bygget til at være anvendelig på tværs af flere typer enheder.

Sikkerhed du kan vurdere: Kryptering, zero-access design og de risici, der stadig findes

Proton Pass er bygget med end-to-end kryptering og et zero-access design, hvilket betyder, at boksen er krypteret, så udbyderen ikke kan læse dine gemte data. Det er vigtigt, fordi det reducerer risikoen for, at adgangskoder kan blive afsløret i klartekst, hvis en udbyders systemer bliver angrebet. Ideen er, at selv hvis data bliver stjålet, forbliver det ulæseligt uden dine legitimationsoplysninger.

Et andet punkt, mange sikkerhedsbevidste brugere lægger vægt på, er gennemsigtighed. Proton har gjort Proton Pass-apps open source, så uafhængige kan gennemgå, hvordan kryptering og lagring er implementeret. Open source er ikke i sig selv en garanti for sikkerhed, men det gør det sværere for dårlige sikkerhedspraksisser at forblive skjulte i længere tid.

Ingen adgangskodeadministrator kan dog beskytte dig mod alt. Hvis din telefon er kompromitteret, hvis nogen narre dig til at give adgang, eller hvis du ikke sikrer din Proton-konto ordentligt, kan din boks blive sårbar indirekte. I 2025 er den mest realistiske og effektive opsætning stadig lagdelt: en stærk masteradgangskode, 2FA, en sikker skærmlås og omhyggelig håndtering af gendannelsesmuligheder.

Praktisk trusselsmodel: Hvem får mest ud af Proton Pass i 2025

Freelancere er ofte i den højere risikogruppe, fordi de håndterer flere kundeportaler, betalinger, SaaS-konti og delt adgang på tværs af forskellige enheder. For dem er den reelle gevinst at stoppe genbrug af adgangskoder og flytte kritiske konti til passkeys, hvor det er muligt. Én lækket adgangskode kan ellers skabe en kædereaktion med problemer relateret til kunder eller økonomi.

Små teams kan også få værdi, især når alternativet er uformel deling af adgangskoder. Proton Pass kan hjælpe med at samle adgang på en mere ansvarlig måde, men bør ikke erstatte korrekte rettigheder i forretningsværktøjer. Den bedste tilgang er at bruge det til de konti, der reelt kræver delte login, samtidig med at man håndhæver 2FA og roterer adgang, når folk starter eller stopper.

For almindelige brugere er den største værdi at reducere risikoen for de mest almindelige angrebstyper uden at kræve teknisk ekspertise. Shopping- og e-mailkonti er hyppige mål, og de indeholder ofte gemte adresser, betalingsmetoder og persondata. I 2025 er unikke adgangskoder og passkeys, hvor det er muligt, en del af grundlæggende digital hygiejne frem for en avanceret sikkerhedsvane.