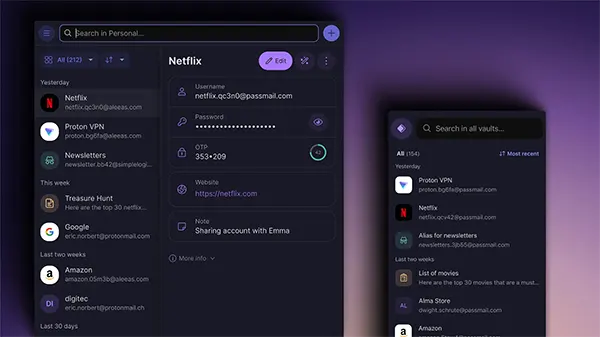

Proton Pass (Android/iOS): O recenzie 2025 a unui manager de parole creat pentru passkeys și securitate reală

Parolele rămân cauza principală a compromiterilor de conturi, însă 2025 este și anul în care passkeys au devenit, în sfârșit, ceva obișnuit pentru autentificarea de zi cu zi. Proton Pass este un manager de parole orientat spre confidențialitate, care acceptă parole, passkeys și note criptate, urmărind ca datele tale să rămână inaccesibile chiar și furnizorului. În această recenzie mă concentrez pe aspectele care contează în utilizarea reală pe Android și iOS: trecerea de la managerii integrați, modul în care funcționează passkeys între dispozitive și ce anume îți protejează, în practică, modelul de securitate.

Trecerea de la Google Password Manager sau iCloud Keychain: ce este ușor și ce nu

Dacă vii de la Google Password Manager, migrarea este de obicei simplă, fiindcă exportul datelor salvate din Google/Chrome este un proces familiar. După import, cel mai important pas practic este să cureți duplicările și să corectezi intrările cu URL-uri învechite, deoarece precizia autofill depinde mult de potrivirea corectă a site-urilor. Mulți utilizatori subestimează câte autentificări vechi au acumulat până când le văd într-un singur seif.

Pentru utilizatorii iCloud Keychain, tranziția pare adesea mai puțin directă. Exportul parolelor din Keychain necesită, de regulă, un Mac, iar ecosistemul Apple este gândit să facă stocarea parolelor perfect fluidă mai ales în interiorul dispozitivelor Apple. După import, Proton Pass funcționează fiabil, dar poate să nu fie la fel de „invizibil” ca Keychain, pur și simplu pentru că vei interacționa mai des cu solicitările de autofill ale unui serviciu terț.

Avantajul cheie al Proton Pass în timpul migrării este flexibilitatea între ecosisteme. Dacă folosești Android și iOS sau combini hardware Apple cu Windows/Linux, un seif criptat unic poate reduce confuziile și riscul de a rămâne blocat în afara conturilor. Migrarea merită atunci când îți dorești consistență și control mai strict, în loc să gestionezi mai mulți manageri care nu se sincronizează bine între ei.

Autofill pe Android și iOS: detaliile mici care decid dacă rămâi cu el

Autofill este funcția care stabilește dacă un manager de parole devine parte din rutina ta. Pe Android, Proton Pass se integrează cu serviciul de autofill al sistemului, astfel încât poate sugera autentificări în browsere și aplicații. În general, funcționează cel mai bine când intrările salvate sunt curate: un singur login per serviciu, URL corect și fără duplicări care concurează pentru prioritate.

Pe iOS, Proton Pass se bazează pe cadrul de autofill al Apple, care este consecvent, dar mai puțin „automat” decât iCloud Keychain. De obicei vei vedea o solicitare, te autentifici cu Face ID sau Touch ID și apoi completezi datele. Este fiabil, însă poate părea un pas în plus dacă ești obișnuit cu configurarea implicită Apple care face totul aproape fără intervenție.

O metodă practică de a evita frustrarea este să îți ordonezi mai întâi autentificările pe care le folosești cel mai des—email, banking, instrumente de lucru, cumpărături și conturi sociale. Odată ce aceste intrări esențiale sunt corecte, autofill devine mai fluid și scade șansa să te blochezi alegând între elemente salvate care arată similar.

Passkeys în 2025: cum gestionează Proton Pass autentificarea fără parolă pe mobil

Passkeys sunt concepute pentru a elimina reutilizarea parolelor și pentru a face phishing-ul semnificativ mai dificil. În 2025, tot mai multe servicii importante le suportă, însă experiența diferă încă în funcție de modul în care un site implementează passkeys și de browserul folosit. Proton Pass suportă passkeys pe Android și iOS, dar și prin extensia de browser, ceea ce contează deoarece mulți utilizatori creează passkeys pe desktop și vor să le folosească pe mobil fără fricțiuni.

Proton Pass tratează passkeys ca pe o funcție de bază, nu ca pe un „bonus”. Poți crea un passkey pentru un serviciu compatibil, îl poți stoca în siguranță în seif și îl poți folosi pentru autentificare fără să mai tastezi parola. Pentru conturile care sunt ținte frecvente—emailul principal, serviciile de cumpărături, conturile de călătorii și aplicațiile legate de plăți—acest lucru poate reduce expunerea la credential stuffing și la tentativele obișnuite de phishing.

Totuși, este important să înțelegi ce rezolvă și ce nu rezolvă passkeys. Passkeys reduc riscurile provenite din parole furate și pagini false de login, dar nu te protejează dacă dispozitivul este compromis sau dacă metodele tale de recuperare a contului sunt slabe. Cu alte cuvinte, passkeys ridică nivelul de securitate, însă ai nevoie în continuare de igienă bună a conturilor și a dispozitivelor.

Passkeys între dispozitive: scenariul real care îi interesează pe cei mai mulți

Întrebarea practică este dacă un passkey creat pe un dispozitiv va funcționa bine și peste tot în rest. Proton Pass încearcă să simplifice acest lucru permițând stocarea și sincronizarea passkeys într-un seif criptat, astfel încât să nu fii obligat să rămâi într-un singur ecosistem al unui producător. Asta este deosebit de util dacă alternezi între Android și iOS sau dacă folosești mai multe computere și browsere.

Există însă în continuare particularități, deoarece nu toate combinațiile de site și browser se comportă identic. Abordarea cea mai sigură este să creezi passkeys pentru serviciile esențiale, să le testezi atât pe mobil, cât și pe desktop și să păstrezi cel puțin o opțiune de rezervă sigură—de exemplu 2FA cu autentificator sau coduri de recuperare păstrate în siguranță.

Dacă vii din iCloud Keychain, această flexibilitate poate fi unul dintre cele mai puternice motive să iei în considerare Proton Pass. Integrarea passkeys în Apple este excelentă pe dispozitive Apple, însă devine mai puțin convenabilă atunci când ieși din acel mediu. Proton Pass este construit să rămână utilizabil pe un mix mai larg de dispozitive.

Securitate pe care o poți evalua: criptare, model zero-access și riscurile care tot există

Proton Pass este construit în jurul criptării end-to-end și a unui model zero-access, ceea ce înseamnă că seiful este criptat astfel încât furnizorul nu poate citi secretele tale stocate. Acest lucru contează fiindcă reduce riscul ca parolele să fie expuse în clar dacă sistemele furnizorului sunt atacate. Scopul este ca, chiar dacă datele ar fi furate, ele să rămână ilizibile fără acreditările tale.

Un alt factor important pentru utilizatorii atenți la securitate este transparența. Proton a făcut aplicațiile Proton Pass open source, ceea ce permite verificarea independentă a modului în care sunt implementate criptarea și stocarea. Open source nu garantează automat siguranță, dar face mult mai greu ca practici slabe de securitate să rămână ascunse mult timp.

Cu toate acestea, niciun manager de parole nu te poate proteja de orice. Dacă telefonul este compromis, dacă cineva te manipulează să oferi acces sau dacă nu îți securizezi corect contul Proton, seiful poate deveni vulnerabil indirect. În 2025, cea mai realistă și eficientă configurare rămâne una stratificată: o parolă master puternică, 2FA, un blocaj sigur al dispozitivului și gestionarea atentă a opțiunilor de recuperare.

Model practic de risc: cine beneficiază cel mai mult de Proton Pass în 2025

Freelancerii sunt adesea în grupul cu risc mai ridicat, deoarece gestionează portaluri de clienți, plăți, conturi SaaS și acces partajat pe mai multe dispozitive. Pentru ei, beneficiul real este oprirea reutilizării parolelor și mutarea conturilor critice către passkeys acolo unde este posibil. O singură acreditare compromisă se poate transforma rapid într-un incident ce afectează clienți sau finanțe.

Echipele mici beneficiază și ele atunci când alternativa este partajarea informală a parolelor. Proton Pass poate ajuta la centralizarea accesului într-un mod mai responsabil, dar nu ar trebui să înlocuiască permisiunile corecte din instrumentele de business. Cea mai bună abordare este să îl folosești pentru conturile care chiar necesită credențiale partajate, impunând în același timp 2FA și schimbarea accesului atunci când oamenii se alătură sau părăsesc echipa.

Pentru utilizatorii obișnuiți, cea mai mare valoare este reducerea expunerii la atacuri comune fără să fie nevoie de cunoștințe tehnice avansate. Conturile de cumpărături și cele de email sunt ținte frecvente și adesea conțin adrese salvate, metode de plată și date personale. În 2025, utilizarea parolelor unice și a passkeys acolo unde este posibil face parte din igiena digitală de bază, nu dintr-un obicei „paranoic”.