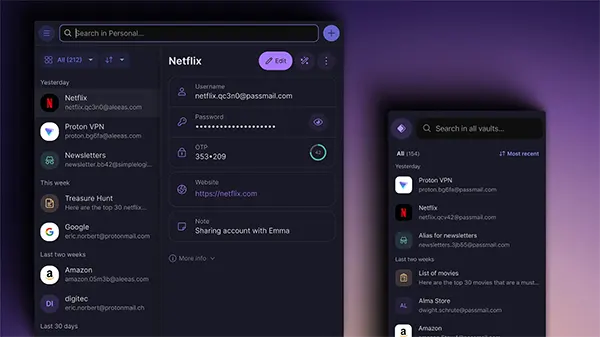

Proton Pass (Android/iOS) : une analyse 2025 d’un gestionnaire de mots de passe pensé pour les passkeys et la sécurité au quotidien

Les mots de passe restent à l’origine d’une grande partie des compromissions de comptes, mais 2025 est aussi l’année où les passkeys deviennent enfin un standard pour se connecter au quotidien. Proton Pass est un gestionnaire de mots de passe axé sur la confidentialité, qui prend en charge les mots de passe, les passkeys et les notes chiffrées, avec l’objectif de rendre vos données inaccessibles au fournisseur lui-même. Dans cette analyse, je me concentre sur ce qui compte en usage réel sur Android et iOS : le passage depuis les gestionnaires intégrés, le comportement des passkeys sur plusieurs appareils, et ce que le modèle de sécurité protège réellement.

Passer de Google Password Manager ou d’iCloud Keychain : ce qui est simple et ce qui l’est moins

Si vous migrez depuis Google Password Manager, la transition est généralement simple, car l’exportation des identifiants enregistrés depuis Google/Chrome est un processus connu. Après l’importation, l’étape la plus importante consiste à supprimer les doublons et à corriger les entrées dont les URL sont obsolètes, car la précision du remplissage automatique dépend fortement de l’association correcte avec le bon site. Beaucoup d’utilisateurs sous-estiment le volume de vieux identifiants accumulés au fil des années jusqu’à ce qu’ils voient tout rassemblé dans un seul coffre.

Pour les utilisateurs d’iCloud Keychain, le changement peut sembler moins direct. L’exportation des mots de passe du trousseau nécessite souvent un Mac, et l’écosystème Apple est conçu pour rendre l’enregistrement et le remplissage des identifiants particulièrement fluides tant que vous restez dans l’univers Apple. Une fois les identifiants importés, Proton Pass reste fiable, mais l’expérience peut paraître moins “invisible” que Keychain, simplement parce que vous interagissez plus souvent avec des invites de remplissage automatique tierces.

Le principal avantage de Proton Pass lors d’une migration est la flexibilité entre écosystèmes. Si vous utilisez Android et iOS, ou si vous combinez du matériel Apple avec Windows/Linux, un coffre chiffré unique peut réduire les erreurs, les doublons et le risque de blocage de compte. La migration est pertinente lorsque vous recherchez de la cohérence et un meilleur contrôle, plutôt que de jongler avec plusieurs gestionnaires qui se synchronisent mal entre eux.

Le remplissage automatique sur Android et iOS : les détails qui déterminent si vous allez l’adopter

Le remplissage automatique est la fonctionnalité qui décide si un gestionnaire de mots de passe devient un réflexe. Sur Android, Proton Pass s’intègre au service de remplissage automatique du système, ce qui lui permet de proposer des identifiants dans les navigateurs comme dans les applications. Les résultats sont meilleurs lorsque vos entrées sont propres : un identifiant par service, une URL correcte, et aucun doublon en concurrence.

Sur iOS, Proton Pass s’appuie sur le cadre de remplissage automatique d’Apple, qui est stable mais moins “automatique” qu’iCloud Keychain. Vous verrez généralement une invite, vous vous authentifierez via Face ID ou Touch ID, puis les identifiants seront saisis. C’est fiable, mais cela peut sembler être une étape supplémentaire si vous êtes habitué à l’intégration native d’Apple.

Un bon moyen d’éviter la frustration consiste à nettoyer d’abord les identifiants que vous utilisez le plus : messagerie, banque, outils de travail, achats et réseaux sociaux. Une fois ces entrées essentielles correctement configurées, le remplissage automatique devient plus fluide, et vous évitez de choisir entre plusieurs identifiants presque identiques.

Les passkeys en 2025 : comment Proton Pass gère les connexions sans mot de passe sur mobile

Les passkeys sont conçues pour supprimer la réutilisation de mots de passe et rendre l’hameçonnage nettement plus difficile. En 2025, davantage de services majeurs les prennent en charge, mais l’expérience varie encore selon la manière dont chaque site les implémente et selon le navigateur utilisé. Proton Pass prend en charge les passkeys sur Android et iOS, ainsi que via son extension de navigateur, ce qui compte puisque beaucoup de personnes créent leurs passkeys sur ordinateur, puis souhaitent les utiliser sur mobile sans frictions.

Proton Pass traite les passkeys comme une fonctionnalité centrale plutôt qu’un bonus. Vous pouvez créer une passkey pour un service compatible, la stocker en sécurité dans votre coffre, puis vous connecter sans saisir de mot de passe. Pour les comptes souvent ciblés — adresse e-mail principale, sites d’achats, voyages, services liés aux paiements — cela peut réduire l’exposition au credential stuffing et aux tentatives d’hameçonnage les plus courantes.

Il reste essentiel de comprendre ce que les passkeys résolvent — et ce qu’elles ne résolvent pas. Elles réduisent les risques liés aux mots de passe volés et aux fausses pages de connexion, mais elles ne vous protègent pas si votre appareil est compromis ou si vos méthodes de récupération de compte sont faibles. Autrement dit, les passkeys élèvent le niveau de sécurité, mais elles doivent s’accompagner de bonnes pratiques sur l’appareil et sur le compte.

Les passkeys sur plusieurs appareils : le scénario qui compte vraiment

La question la plus concrète est de savoir si une passkey créée sur un appareil fonctionnera partout ailleurs, sans complication. Proton Pass cherche à simplifier cela en permettant de stocker et de synchroniser les passkeys dans un coffre chiffré, afin que vous ne soyez pas contraint de rester dans l’écosystème d’un seul fabricant. C’est particulièrement utile si vous mélangez Android et iOS, ou si vous utilisez plusieurs ordinateurs et navigateurs.

Cela dit, le comportement des passkeys peut encore varier, car tous les sites et toutes les combinaisons de navigateurs ne fonctionnent pas de manière identique. L’approche la plus sûre consiste à créer des passkeys pour vos services les plus importants, à les tester sur mobile et sur ordinateur, et à conserver au moins une solution de secours sécurisée — comme une authentification à deux facteurs via application ou des codes de récupération stockés en lieu sûr.

Si vous venez d’iCloud Keychain, cette flexibilité peut être l’un des arguments les plus solides en faveur de Proton Pass. L’intégration des passkeys chez Apple est excellente sur les appareils Apple, mais elle devient moins pratique dès que vous sortez de cet environnement. Proton Pass est conçu pour rester utilisable dans un ensemble plus large d’appareils.

Une sécurité mesurable : chiffrement, modèle “zéro accès” et risques qui existent toujours

Proton Pass est construit autour du chiffrement de bout en bout et d’un modèle “zéro accès”, ce qui signifie que le coffre est chiffré de manière à ce que le fournisseur ne puisse pas lire vos secrets. C’est important, car cela réduit le risque que vos mots de passe soient exposés en clair si l’infrastructure du fournisseur est attaquée. L’idée est que même si des données sont volées, elles restent illisibles sans vos identifiants.

Un autre point clé pour les utilisateurs soucieux de sécurité est la transparence. Proton a rendu les applications Proton Pass open source, ce qui permet à des tiers d’examiner la manière dont le chiffrement et le stockage sont implémentés. L’open source n’est pas une garantie absolue, mais cela rend plus difficile la dissimulation de mauvaises pratiques de sécurité.

Malgré tout, aucun gestionnaire de mots de passe ne peut tout empêcher. Si votre téléphone est compromis, si quelqu’un vous manipule pour obtenir un accès, ou si vous ne sécurisez pas correctement votre compte Proton, votre coffre peut être attaqué indirectement. En 2025, la configuration la plus réaliste et efficace reste une défense en couches : un mot de passe maître solide, la 2FA, un verrouillage sécurisé de l’appareil, et une gestion prudente des options de récupération.

Modèle de menace concret : qui profite le plus de Proton Pass en 2025

Les freelances figurent souvent parmi les profils les plus exposés, car ils gèrent des portails clients, des paiements, des outils SaaS et parfois des accès partagés, souvent sur plusieurs appareils. Pour eux, le vrai bénéfice est d’arrêter la réutilisation des mots de passe et de migrer les comptes critiques vers des passkeys lorsque c’est possible. Un seul identifiant compromis peut sinon déclencher une cascade d’incidents.

Les petites équipes peuvent aussi y gagner lorsqu’elles se reposent sur le partage informel de mots de passe. Proton Pass aide à centraliser l’accès de manière plus responsable, mais ne doit pas remplacer les permissions natives des outils métiers. La meilleure approche consiste à l’utiliser pour les comptes qui nécessitent réellement un accès partagé, tout en imposant la 2FA et en faisant tourner les accès lorsque des membres rejoignent ou quittent l’équipe.

Pour les utilisateurs au quotidien, la valeur la plus forte est de réduire l’exposition aux attaques courantes sans avoir besoin de connaissances techniques avancées. Les comptes d’achats en ligne et les comptes e-mail sont souvent ciblés, et ils contiennent parfois des adresses, des moyens de paiement enregistrés et des données personnelles. En 2025, utiliser des mots de passe uniques et des passkeys quand c’est possible relève de l’hygiène numérique de base.