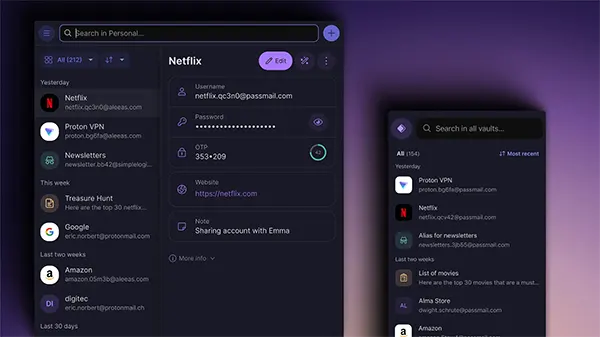

Proton Pass (Android/iOS): Uma análise de 2025 de um gestor de palavras-passe criado para passkeys e segurança real

As palavras-passe continuam a causar a maioria das invasões de contas, mas 2025 é também o ano em que as passkeys finalmente parecem uma parte normal dos logins do dia a dia. O Proton Pass é um gestor de palavras-passe com foco na privacidade que suporta palavras-passe, passkeys e notas encriptadas, com o objetivo de manter os seus dados inacessíveis até para o próprio fornecedor. Nesta análise, vou concentrar-me no que importa no uso real em Android e iOS: a transição a partir dos gestores integrados, como as passkeys se comportam entre dispositivos e o que o modelo de segurança realmente o protege.

Mudar do Google Password Manager ou do iCloud Keychain: o que é fácil e o que não é

Se estiver a mudar do Google Password Manager, a migração costuma ser simples porque exportar credenciais guardadas do Google/Chrome é um processo conhecido. Depois de importar, o passo mais importante na prática é remover duplicados e corrigir entradas com URLs desatualizados, porque a precisão do preenchimento automático depende muito de uma correspondência correta do site. A maioria das pessoas subestima quantos logins antigos acumulou ao longo dos anos até ver tudo num só cofre.

Para utilizadores do iCloud Keychain, a transição tende a parecer menos direta. Exportar palavras-passe do Keychain normalmente requer um Mac, e o ecossistema da Apple foi desenhado para tornar o armazenamento de credenciais totalmente fluido apenas dentro dos dispositivos Apple. Assim que os logins são importados, o Proton Pass funciona de forma fiável, mas pode não parecer tão “invisível” como o Keychain, simplesmente porque irá interagir com prompts de preenchimento automático de um gestor externo com mais frequência.

A principal vantagem do Proton Pass durante a mudança é a flexibilidade entre ecossistemas. Se utiliza Android e iOS, ou combina hardware Apple com Windows/Linux, um único cofre encriptado pode reduzir confusão e risco de bloqueio de conta. A migração vale a pena quando procura consistência e maior controlo, em vez de gerir vários gestores que não se integram bem entre si.

Preenchimento automático em Android e iOS: os detalhes que determinam se vai ficar com ele

O preenchimento automático é a funcionalidade que decide se um gestor de palavras-passe passa a fazer parte da sua rotina. No Android, o Proton Pass integra-se com o serviço de preenchimento automático do sistema, permitindo sugerir logins em navegadores e aplicações. Normalmente funciona melhor quando as entradas estão limpas: um login por serviço, URL correta e sem duplicados a competir pela prioridade.

No iOS, o Proton Pass depende do mecanismo de preenchimento automático da Apple, que é consistente, mas menos “automático” do que o iCloud Keychain. Em geral, verá um aviso, autentica-se com Face ID ou Touch ID e, depois, preenche as credenciais. É fiável, mas pode parecer um passo extra se está habituado à configuração padrão da Apple a fazer tudo em silêncio.

Uma forma prática de evitar frustração é organizar primeiro os logins que usa com mais frequência — email, banca, ferramentas de trabalho, compras e contas sociais. Quando essas entradas principais estão corretas, o preenchimento automático torna-se mais fluido e é menos provável que fique preso a escolher entre itens guardados muito parecidos.

Passkeys em 2025: como o Proton Pass lida com logins sem palavra-passe no telemóvel

As passkeys foram concebidas para eliminar a reutilização de palavras-passe e tornar o phishing significativamente mais difícil. Em 2025, mais serviços importantes suportam passkeys, mas a experiência ainda varia conforme a forma como cada site as implementa e o navegador utilizado. O Proton Pass suporta passkeys no Android e no iOS e também através da extensão do navegador, o que é relevante porque muitas pessoas criam passkeys no computador e querem usá-las no telemóvel sem atrito.

O Proton Pass trata as passkeys como uma funcionalidade central, e não como um extra. Pode criar uma passkey para um serviço compatível, guardá-la com segurança no seu cofre e iniciar sessão sem digitar uma palavra-passe. Para contas que são alvos frequentes — o seu email principal, serviços de compras, contas de viagens e aplicações ligadas a pagamentos — isto pode reduzir a exposição a ataques de credential stuffing e a tentativas comuns de phishing.

Ainda assim, é importante entender o que as passkeys resolvem e o que não resolvem. Elas reduzem riscos associados a palavras-passe roubadas e páginas de login falsas, mas não o protegem se o seu dispositivo estiver comprometido ou se os seus métodos de recuperação de conta forem fracos. Ou seja, as passkeys elevam a base de segurança, mas ainda precisa de bons hábitos no dispositivo e na conta.

Passkeys entre dispositivos: o cenário real que a maioria das pessoas quer resolver

A questão prática é se uma passkey criada num dispositivo vai funcionar de forma simples em todos os outros. O Proton Pass tenta facilitar isso ao permitir que as passkeys sejam guardadas e sincronizadas num cofre encriptado, para que não seja obrigado a ficar preso ao ecossistema de um único fabricante. Isto é especialmente útil se alterna entre Android e iOS, ou se utiliza vários computadores e navegadores.

No entanto, o comportamento das passkeys pode variar porque nem todas as combinações de site e navegador funcionam da mesma forma. A abordagem mais segura é criar passkeys para os serviços mais importantes, testá-las no telemóvel e no computador e manter pelo menos uma opção de fallback segura — como 2FA com autenticador ou códigos de recuperação guardados num local seguro.

Se vem do iCloud Keychain, esta flexibilidade pode ser uma das razões mais fortes para considerar o Proton Pass. A integração de passkeys da Apple é excelente em dispositivos Apple, mas torna-se menos conveniente quando sai desse ambiente. O Proton Pass foi construído para continuar utilizável numa mistura mais ampla de dispositivos.

Segurança que pode avaliar: encriptação, modelo de zero acesso e riscos que continuam a existir

O Proton Pass foi construído com encriptação de ponta a ponta e um modelo de zero acesso, o que significa que o cofre é encriptado de forma a que o fornecedor não consiga ler os seus segredos armazenados. Isto importa porque reduz o risco de as palavras-passe serem expostas em texto simples se os sistemas do fornecedor forem atacados. O objetivo é que, mesmo que os dados sejam roubados, permaneçam ilegíveis sem as suas credenciais.

Outro ponto que muitos utilizadores focados em segurança valorizam é a transparência. O Proton tornou as aplicações do Proton Pass open source, permitindo uma revisão independente de como a encriptação e o armazenamento são implementados. Open source não é garantia automática de segurança, mas torna mais difícil que práticas fracas permaneçam ocultas durante muito tempo.

Ainda assim, nenhum gestor de palavras-passe o protege de tudo. Se o seu telemóvel estiver comprometido, se alguém o manipular para entregar acesso, ou se não proteger adequadamente a sua conta Proton, o seu cofre pode tornar-se vulnerável de forma indireta. Em 2025, a configuração mais realista e eficaz continua a ser em camadas: uma palavra-passe mestra forte, 2FA, bloqueio seguro do dispositivo e gestão cuidadosa das opções de recuperação.

Modelo de ameaça prático: quem beneficia mais do Proton Pass em 2025

Freelancers estão muitas vezes num grupo de risco elevado porque gerem vários portais de clientes, pagamentos, contas de SaaS e acessos partilhados em diferentes dispositivos. Para eles, o benefício real é acabar com a reutilização de palavras-passe e mover contas críticas para passkeys quando possível. Uma credencial vazada pode, caso contrário, escalar para incidentes com clientes ou problemas financeiros.

Pequenas equipas também beneficiam quando a alternativa é partilhar palavras-passe de forma informal. O Proton Pass pode ajudar a centralizar acessos de forma mais responsável, mas não deve substituir permissões adequadas dentro das ferramentas empresariais. A melhor abordagem é usá-lo para contas que realmente precisam de credenciais partilhadas, mantendo 2FA obrigatório e revendo o acesso quando pessoas entram ou saem.

Para utilizadores comuns, o valor mais forte é reduzir a exposição a ataques frequentes sem necessidade de conhecimento técnico profundo. Contas de compras e email são alvos comuns e, muitas vezes, contêm moradas guardadas, métodos de pagamento e dados pessoais. Em 2025, usar palavras-passe únicas e passkeys sempre que possível é parte de uma higiene digital básica, e não um hábito de segurança avançado.